Penetration Testing

Vorsorge ist der beste Schutz

Berichte über Cyberangriffe nehmen zu, obwohl das volle Ausmaß oft verborgen bleibt. Viele Unternehmen zahlen Lösegeld, um Erpressungen zu vermeiden und die Vorfälle geheim zu halten. Die Angriffe erfolgen regelmäßig, gezielt und systematisch. Doch wie kann man sich schützen? Eine neue Firewall? Regelmäßige Software-Updates? Mitarbeiterschulungen? Das ist ein guter Anfang, reicht jedoch meist nicht aus. Schon die kleinste Sicherheitslücke kann ausgenutzt werden. Um den langfristigen Erfolg Ihres Unternehmens zu sichern, müssen Sie stets verfügbar sein, Kundeninformationen und Abläufe schützen, Notfallpläne entwickeln und Ihre Systeme umfassend absichern.

Ein Penetrationstest wird durchgeführt, um die Wirksamkeit von Sicherheitssystemen wie Firewalls, Virenschutzprogrammen oder Zugangskontrollen zu überprüfen. Dadurch erhalten Sie verlässliche Informationen darüber, ob und welche Angriffspunkte existieren. Diese simulierten, aber realitätsnahen Angriffe decken kritische Schwachstellen auf und zeigen, wie weit unbefugte Personen vordringen könnten. Auf diese Weise lassen sich Sicherheitslücken identifizieren und bewerten. Die gewonnenen Erkenntnisse tragen dazu bei, die IT-Sicherheit Ihres Unternehmens gezielt zu optimieren und zu stärken.

Sicherheit mit Mehrwert

Während bei einem Vulnerability Assessment oder einer Vulnerability Validation lediglich Schwachstellen identifiziert werden, geht das Penetration Testing einen Schritt weiter. Es werden gezielt Schwachstellen und Konfigurationsfehler in den Sicherheitssystemen aufgedeckt und behoben, was das Risiko eines tatsächlichen Cyberangriffs deutlich reduziert. Zudem können Pentests als Bestandteil von Compliance-Vorgaben genutzt werden, was deren Umsetzung erleichtert. Dies stärkt das Vertrauen Ihrer Kunden und Partner, die Ihnen ihre Daten anvertrauen. Ein zusätzlicher Vorteil liegt in der Kostenersparnis: Ein simulierter Angriff kann die erheblichen Kosten vermeiden, die durch einen echten Cyberangriff entstehen würden.

Wichtig zu wissen

- Die IT-Sicherheitslandschaft entwickelt sich ständig weiter, sodass neue Schwachstellen auftauchen, während ältere gerade erst behoben wurden. Aus diesem Grund sind regelmäßige Tests entscheidend, um die Sicherheit aufrechtzuerhalten.

- Penetrationstests helfen dabei, sehr spezifische Schwachstellen zu identifizieren und sind daher ein wichtiger Bestandteil einer kontinuierlichen Sicherheitsüberwachung und -überprüfung.

- Dabei werden technische Sicherheitsaspekte geprüft und fundierte Aussagen über die umgesetzten IT-Sicherheitsmaßnahmen (wie TISAX, MARISK, ISO 27001) getroffen. So unterstützen Penetrationstests die Einhaltung von Compliance-Vorgaben.

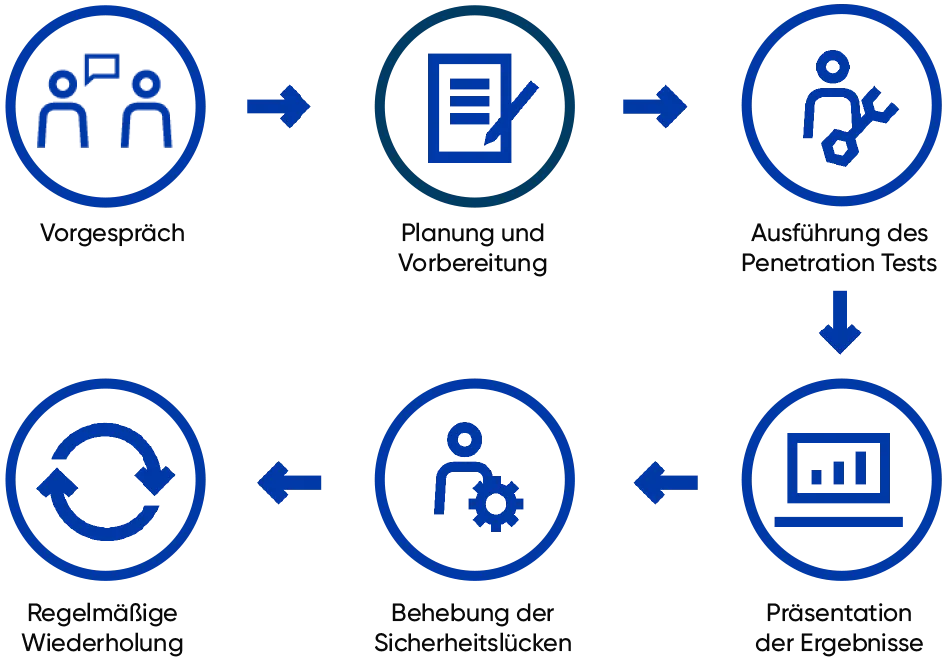

So läuft ein Penetration Test bei uns ab

Jeder Penetration Test folgt einer standardisierten Vorgehensweise – inklusive Informationsbeschaffung und Berichterstattung:

Das passiert im Detail

Im ersten Schritt ermitteln wir Ihre spezifischen Anforderungen und den individuellen Bedarf. Schritt zwei und drei übernehmen wir: Unsere Experten erstellen einen detaillierten Plan und führen den Test entsprechend durch. Anschließend präsentieren wir Ihnen im vierten Schritt die Ergebnisse – übersichtlich zusammengefasst in einem verständlichen Bericht, der Ihre Entscheidungen unterstützt. Der fünfte Schritt umfasst die Behebung der identifizierten Sicherheitslücken. Im sechsten Schritt empfehlen wir, den Penetrationstest regelmäßig zu wiederholen, um auf geänderte Bedingungen reagieren zu können.

Unsere Angebotspakete

- Darknet-Recherche: Suche nach geleakten Zugangsdaten und Betriebsinformationen

- Passwort-Assessment: Überprüfung der internen Passwortrichtlinie und deren Umsetzung

- Ransomware-Simulation: Validierung der Datenverschlüsselung auf einem System und Test der Wirksamkeit der eingesetzten Endpoint Protection

- Interner Penetration Test (enthält 1, 2, 3): Umfassende Angriffssimulation auf alle Systeme im internen Netzwerk, optional inklusive Prüfung des physischen Zugangs

- Externer Penetration Test (enthält 1): Umfassende Angriffssimulation auf alle im Internet verfügbaren Assets

- Webapplikation Pentest: (enthält 1): Manuelle und automatisierte Identifikation von Schwachstellen gemäß den OWASP Top 10

Sowohl den internen als auch den externen Penetrationstest bieten wir in den Verfahren White, Grey und Black Box an. Detaillierte Informationen hierzu finden Sie in unseren FAQ. Zusätzlich umfasst unser Portfolio weitere Services im Bereich IT-Sicherheit, wie Schwachstellen-Scans für interne und externe Systeme oder Active Directory Passwort-Audits inklusive Darknet-Recherche. Kontaktieren Sie uns, damit wir gemeinsam die optimale Lösung für Sie finden können.

Ihr Partner für IT-Sicherheit

Aus Erfahrung wissen wir, dass es keine absolute und dauerhafte Sicherheit gibt, da sich die Methoden der Angreifer ständig weiterentwickeln. Daher ist es ratsam, die Tests regelmäßig zu wiederholen, um auch komplexe IT-Umgebungen zuverlässig abzusichern. Unsere Penetrationstests sind realitätsnah und lösungsorientiert. In Kombination mit User Awareness Trainings, die den Faktor Mensch in den Fokus rücken, stärken Sie die Sicherheitskultur Ihres Unternehmens auf vielfältigen Ebenen. Wir beraten Sie gerne zu Ihren IT-Systemen und -prozessen – eine lohnende Investition in den Erfolg Ihres Unternehmens.

Nur zu Ihrem Vorteil

Nutzen Sie unsere umfangreiche Expertise und die vielfältigen Vorteile eines Penetrationstests:

- Unabhängige Bewertung des aktuellen IT-Sicherheitsniveaus

- Realistische Darstellung von Risiken in einem leicht verständlichen Bericht

- Praxisnahe Handlungsempfehlungen mit konkreten Beispielen

- Proaktive Anpassung Ihrer Sicherheitsstrategie

- Sicherstellung der Einhaltung relevanter Standards und Vorschriften

- Priorisierung der notwendigen Maßnahmen und bei Bedarf professionelle Umsetzung

- Im praktischen Abonnement verfügbar

Häufige Fragen

- White Box: Der Tester hat umfassenden Zugriff auf alle Informationen des Zielsystems, einschließlich Quellcode und Netzwerkdiagramme. Vorteil: Sehr gründlicher Test, da der Tester genau weiß, wo und wie er suchen muss. Nachteil: Simuliert keinen realen Angriff, da echte Angreifer selten solche umfassenden Informationen haben.

- Grey Box: Der Tester hat teilweise Informationen über das System, aber nicht alle. Vorteil: Kombination aus externem und internem Blickwinkel, was beide Perspektiven abdeckt. Nachteil: Nicht so tiefgehend wie White Box, da nicht alle internen Details bekannt sind, und es könnten bestimmte externe Bedrohungsszenarien übersehen werden.

- Black Box: Der Tester hat keine vorherigen Kenntnisse des Zielsystems. Vorteil: Simuliert einen echten Angriff ohne Insiderwissen. Nachteil: Der Test kann zeitaufwändiger und weniger umfassend sein, da der Tester ohne internes Wissen arbeitet.

Die Effektivität eines Penetrationstests wird anhand der gründlichen Identifizierung und Dokumentation von Schwachstellen, der Qualität der empfohlenen Maßnahmen und der Verbesserung der Sicherheitslage nach Umsetzung der Empfehlungen bewertet.